Malware lê capturas de tela do celular e se 'esconde' em apps para Android e iOS

Um novo malware consegue escanear galerias de imagens e roubar capturas de tela a partir de aplicativos legítimos disponíveis nas lojas de apps do Android e iOS. Foi o que descobriu a equipe de pesquisadores da Kasperky na última terça-feira (4). Clique e siga o Canaltech no WhatsApp Golpistas usam site falso do DeepSeek para espalhar malware; saiba como evitar Golpe no WhatsApp usa comprovante falso para roubar dados bancários Os maiores focos do malware são usuários nos Emirados Árabes e países da Europa e Ásia, com o objetivo de encontrar credenciais de recuperação para carteiras de criptomoedas, segundo a análise feita pelos especialistas da firma de cibersegurança. A nova ameaça se espalhou em aplicativos de mensagem, assistentes de IA, entrega de comida, gerenciamento de criptomoedas, entre outros disponibilizados no Google Play e App Store. -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- Somente na loja de apps do Google, os apps infectados somaram mais de 240 mil downloads. Há também versões infectadas que são distribuídas por fontes não oficiais. “Este é o primeiro caso conhecido de Trojan baseado em OCR (reconhecimento óptico de caracteres) a entrar furtivamente na App Store”, afirmou o analista de malware da Kasperky, Sergey Puzan. Como o malware funciona Ao ser instalado, o malware solicitará acesso para visualizar fotos na galeria do celular do usuário. Assim, ele consegue analisar textos e imagens armazenadas a partir de um módulo de OCR. Em seguida ele conseguirá buscar palavras-chave em português e outros diversos idiomas como chinês, japonês, coreano, inglês, tcheco, francês, italiano e polonês. A partir disso, o criminoso detecta as informações como senhas de recuperação de carteiras de criptomoeadas e as envia para os invasores. Com esses dados em mãos, eles conseguem garantir o controle da plataforma e roubar fundos. Além de dados de carteira digital, a ameaça também consegue extrair informações pessoais de capturas de tela, como mensagens e senhas. Um exemplo de aplicativo infectado foi o ComeCome que oferece serviços de entrega de comida para iOS e Android. Um aplicativo infectado foi o ComeCome que oferece serviços de entrega de comida para iOS e Android(Reprodução: Imagem/Kasperky) Dicas para evitar ser vítima do malware A Kasperky indicou seguir algumas ações para evitar ser vítima da nova ameaça, confira: Caso tenha instalado algum app recentemente que tenha chance de ser invadido, remova-os do seu dispositivo e não utilize até que uma atualização seja lançada; Evite armazenar capturas de tela que contenham dados sensível na galeria; Opte por utilizar algum software de segurança no dispositivo. Leia mais: Como funcionam os golpes no WhatsApp O que é malware? O que fazer quando cair num golpe de WhatsApp? VÍDEO: Como saber se o CELULAR está com VÍRUS e O QUE FAZER para resolver o problema Leia a matéria no Canaltech.

Um novo malware consegue escanear galerias de imagens e roubar capturas de tela a partir de aplicativos legítimos disponíveis nas lojas de apps do Android e iOS. Foi o que descobriu a equipe de pesquisadores da Kasperky na última terça-feira (4).

- Clique e siga o Canaltech no WhatsApp

- Golpistas usam site falso do DeepSeek para espalhar malware; saiba como evitar

- Golpe no WhatsApp usa comprovante falso para roubar dados bancários

Os maiores focos do malware são usuários nos Emirados Árabes e países da Europa e Ásia, com o objetivo de encontrar credenciais de recuperação para carteiras de criptomoedas, segundo a análise feita pelos especialistas da firma de cibersegurança.

A nova ameaça se espalhou em aplicativos de mensagem, assistentes de IA, entrega de comida, gerenciamento de criptomoedas, entre outros disponibilizados no Google Play e App Store.

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

Somente na loja de apps do Google, os apps infectados somaram mais de 240 mil downloads. Há também versões infectadas que são distribuídas por fontes não oficiais.

“Este é o primeiro caso conhecido de Trojan baseado em OCR (reconhecimento óptico de caracteres) a entrar furtivamente na App Store”, afirmou o analista de malware da Kasperky, Sergey Puzan.

Como o malware funciona

Ao ser instalado, o malware solicitará acesso para visualizar fotos na galeria do celular do usuário. Assim, ele consegue analisar textos e imagens armazenadas a partir de um módulo de OCR.

Em seguida ele conseguirá buscar palavras-chave em português e outros diversos idiomas como chinês, japonês, coreano, inglês, tcheco, francês, italiano e polonês.

A partir disso, o criminoso detecta as informações como senhas de recuperação de carteiras de criptomoeadas e as envia para os invasores. Com esses dados em mãos, eles conseguem garantir o controle da plataforma e roubar fundos.

Além de dados de carteira digital, a ameaça também consegue extrair informações pessoais de capturas de tela, como mensagens e senhas.

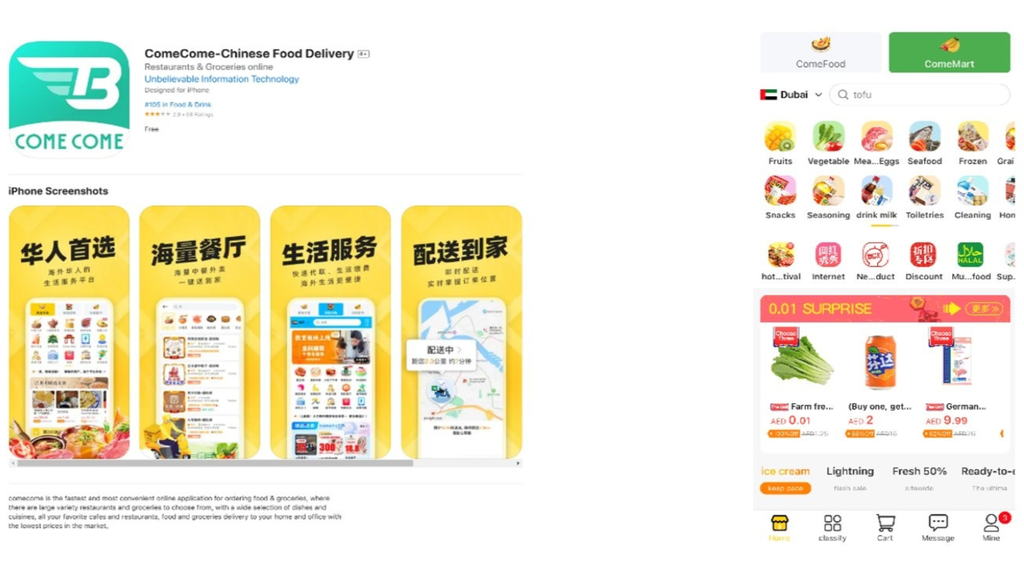

Um exemplo de aplicativo infectado foi o ComeCome que oferece serviços de entrega de comida para iOS e Android.

Dicas para evitar ser vítima do malware

A Kasperky indicou seguir algumas ações para evitar ser vítima da nova ameaça, confira:

- Caso tenha instalado algum app recentemente que tenha chance de ser invadido, remova-os do seu dispositivo e não utilize até que uma atualização seja lançada;

- Evite armazenar capturas de tela que contenham dados sensível na galeria;

- Opte por utilizar algum software de segurança no dispositivo.

Leia mais:

- Como funcionam os golpes no WhatsApp

- O que é malware?

- O que fazer quando cair num golpe de WhatsApp?

VÍDEO: Como saber se o CELULAR está com VÍRUS e O QUE FAZER para resolver o problema

Leia a matéria no Canaltech.

.JPEG)