Nowa technika ataku pozwalająca obejść EDR

Pojawiła się nowa interesująca technika cyberataków, umożliwiająca atakującym omijanie systemów Endpoint Detection and Response (EDR) podczas działania na standardowym koncie … Czytaj dalej The post Nowa technika ataku pozwalająca obejść EDR appeared first on Kapitan Hack.

Pojawiła się nowa interesująca technika cyberataków, umożliwiająca atakującym omijanie systemów Endpoint Detection and Response (EDR) podczas działania na standardowym koncie użytkownika (posiadającego niskie uprawnienia).

W poprzednim artykule opisywaliśmy technikę obejścia zabezpieczeń Windows wykorzystującą BYOVD oraz dowiązania symboliczne plików. Dzięki niej można było wyłączyć np. usługę Microsoft Defender na komputerze. Należy pamiętać, że unikanie EDR zazwyczaj wymaga podwyższonych uprawnień, takich jak dostęp administracyjny lub uprawnień na poziomie systemu.

Nowa technika ataku pozwala na ominięcie EDR przy użyciu standardowego konta użytkownika (z ograniczonymi uprawnieniami do systemu). Na czym polega? Aby odpowiedzieć na to pytanie, warto przypomnieć sobie, jak działa EDR.

Jak działa monitorowanie zdarzeń tworzenia procesów w systemach EDR?

Według raportu Zero Salarium zdarzenia związane z tworzeniem procesów odgrywają kluczową rolę w identyfikacji potencjalnych zagrożeń. Systemy EDR wykorzystują te informacje do analizy aktywności na punktach końcowych, pozwalając na wykrywanie anomalii wskazujących na działanie złośliwego oprogramowania lub technik unikania wykrycia (z ang. evasion techniques).

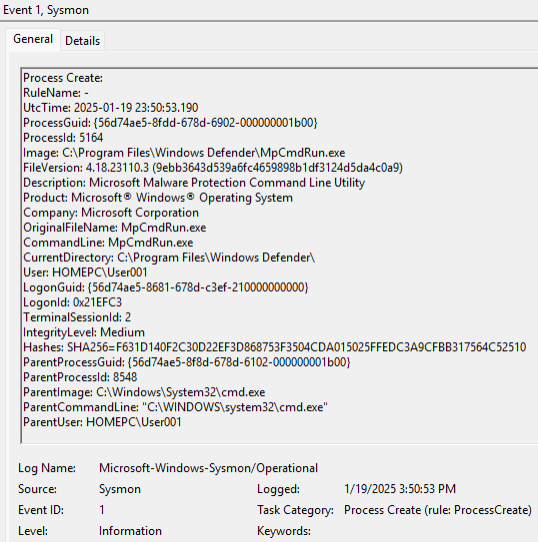

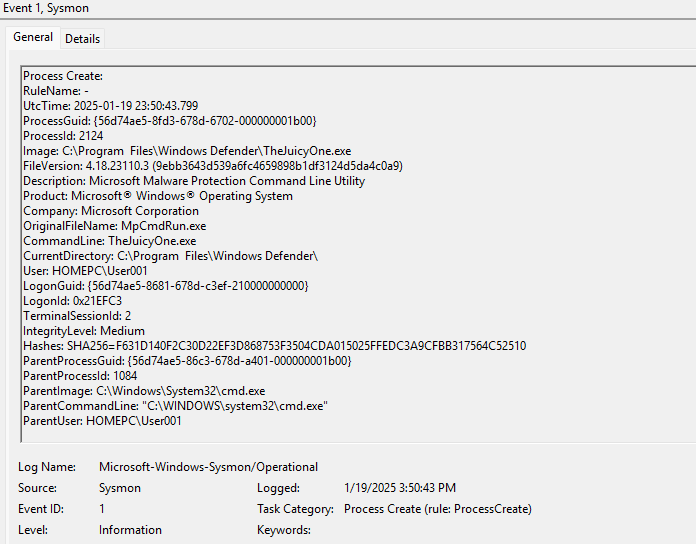

W celu zobrazowania posłużmy się przykładem narzędzia klasy EDR takim jak Sysmon. System w zdarzeniu o identyfikatorze „EventID 1 – Process Creation” rejestruje szczegółowe dane dotyczące nowych procesów, w tym kluczowe pola, takie jak:

- Image – pełna ścieżka do wykonywanego pliku,

- CommandLine – argumenty przekazane podczas uruchomienia procesu,

- CurrentDirectory – katalog roboczy procesu,

- ParentProcessID – identyfikator nadrzędnego procesu, który go uruchomił,

- Hashes – skróty kryptograficzne pliku wykonywalnego,

- IntegrityLevel – poziom uprawnień procesu (np. Low, Medium, High),

- User – użytkownik, pod którym proces został uruchomiony.

Analitycy cyberbezpieczeństwa często priorytetowo traktują badanie procesów na podstawie ich ścieżek wykonywania i nazw plików, poszukując nietypowych lokalizacji, takich jak:

- „C:\Users\Public” – często wykorzystywane do przechowywania i uruchamiania payloadów,

- „C:\Windows\Temp”– katalog używany przez malware do krótkotrwałego przechowywania plików,

- „%APPDATA%\Roaming „– popularna lokalizacja dla złośliwego oprogramowania operującego w przestrzeni użytkownika,

- „%LOCALAPPDATA%\Temp” – tymczasowe pliki wykonywalne, które mogą zostać szybko usunięte po wykonaniu.

Dodatkowo podejrzane argumenty w CommandLine (np. uruchamianie cmd.exe lub powershell.exe z poleceniami pobierania i wykonywania skryptów) mogą wskazywać na działania złośliwego oprogramowania lub techniki ataków typu Living off the Land (LotL).

Analiza relacji ParentProcessID → ChildProcess pozwala wykrywać nietypowe zależności, np. msiexec.exe uruchamiający powershell.exe, co może sugerować próbę wykonania złośliwego kodu przy użyciu legalnych narzędzi systemowych.

Zaawansowane techniki unikania wykrycia, takie jak procesy bezplikowe (fileless execution), mogą dodatkowo utrudniać analizę, dlatego kluczowe jest monitorowanie wzorców zachowań i korelowanie zdarzeń z innymi danymi telemetrii systemowej.

Maskarada i zaciemnianie ścieżek – nowy sposób na EDR?

To nowatorskie podejście opiera się na zaawansowanych technikach maskarady (z ang. masquerading) i zaciemniania ścieżek (z ang. path obfuscation), co pozwala na ukrycie złośliwych ładunków w pozornie prawidłowych procesach systemowych. W efekcie atakujący skutecznie unika wykrycia zarówno przez automatyczne mechanizmy analizy behawioralnej stosowane w systemach EDR, jak i przez specjalistów ds. cyberbezpieczeństwa, utrudniając identyfikację i neutralizację zagrożenia.

Na przykład proces uruchomiony z „C:\Program Files\Windows Defender\MsMpEng.exe” zazwyczaj nie wzbudza podejrzeń, ponieważ należy do zaufanego oprogramowania systemowego. Z kolei proces uruchomiony z „%TEMP%\SuperJuicy.exe” może zostać uznany za podejrzany i wywołać alarm w systemie EDR.

Rozwiązania EDR wykorzystują mechanizmy ochrony na poziomie jądra systemu, aby zabezpieczać kluczowe katalogi, takie jak C:\Program Files, przed nieautoryzowanymi modyfikacjami i wykonywaniem złośliwego kodu.

Bez uprawnień administracyjnych atakujący nie mogą bezpośrednio umieszczać złośliwych ładunków w chronionych katalogach systemowych. Jednak nowa technika omija to ograniczenie poprzez manipulację ścieżką pliku, co pozwala na maskowanie złośliwego procesu i unikanie wykrycia przez mechanizmy ochronne.

Technika maskarady i zaciemniania ścieżek od środka

Maskarada to dobrze znana technika stosowana w cyberatakach, gdy złośliwe pliki są ukrywane w taki sposób, aby wyglądały na nieszkodliwe. Atakujący stosują różne metody w celu uniknięcia wykrycia przez użytkowników i systemy bezpieczeństwa. Do najczęściej wykorzystywanych technik należą:

- Podwójne rozszerzenia plików – nadawanie nazw w formacie document.pdf.exe, gdzie prawdziwe rozszerzenie pozostaje ukryte przed użytkownikiem.

- Nadpisywanie od prawej do lewej (RLO) – manipulowanie kolejnością znaków w nazwie pliku przy użyciu specjalnych znaków Unicode, co powoduje, że rozszerzenie wydaje się inne niż w rzeczywistości (np. exe.lfd.pdf zamiast pdf.lfd.exe).

- Imitacja nazw zaufanych aplikacji – kopiowanie nazw prawdziwych plików systemowych, takich jak „svchost.exe”, aby zwiększyć wiarygodność złośliwego procesu.

Nowa technika – manipulacja ścieżką katalogu

W omawianym przez Zero Salarium ataku zamiast manipulować samą nazwą pliku, atakujący wykorzystują maskaradę na poziomie ścieżki katalogu. Tworzą foldery, które wizualnie przypominają legalne lokalizacje systemowe, a w rzeczywistości znajdują się w innych miejscach w systemie plików. W tym celu wykorzystują znaki Unicode wyglądające jak standardowe odstępy ASCII.

Przykład ataku

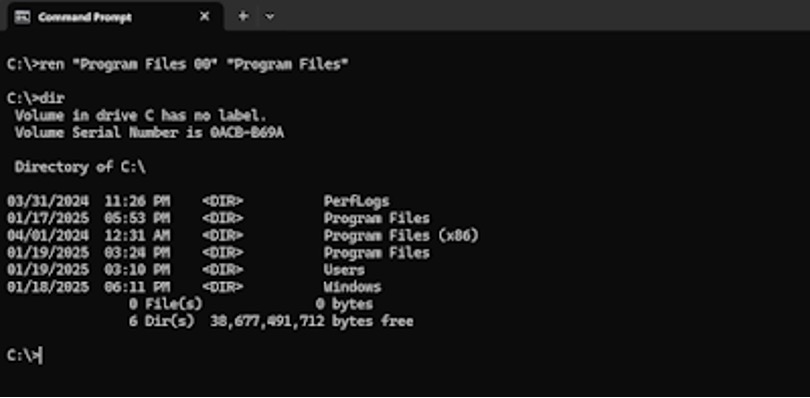

- Utworzenie fałszywego katalogu

Atakujący tworzy katalog o nazwie „C:\Program Files 00”, który posiada pełne uprawnienia do zapisu. - Manipulacja nazwą katalogu

Folder zostaje przemianowany na „C:\Program[U+2000]Files”, gdzie znak Unicode „U+2000 (En Quad)” wygląda jak standardowa spacja, co sprawia, że ścieżka wydaje się identyczna z legalnym katalogiem „C:\Program Files”. - Kopiowanie legalnych plików i umieszczenie ładunku

Atakujący kopiują zawartość katalogu „C:\Program Files\Windows Defender” do nowej lokalizacji i dodają złośliwy plik, np. SuperJuicy.exe, który może działać pod przykrywką oryginalnych procesów systemowych.

W efekcie po zmianie nazwy katalogu i wyświetleniu go za pomocą polecenia „dir” nie jesteśmy w stanie odróżnić, w którym katalogu „Program Files” znajduje się prawdziwe oprogramowanie, a w którym nowo utworzone (złośliwe).

Po uruchomieniu złośliwego ładunku z podrobionego katalogu dzienniki Sysmon rejestrują zdarzenie utworzenia procesu ze ścieżką obrazu przypominającą „C:\Program Files\Windows Defender\SuperJuicy.exe.”

Poniżej zamieszczamy przykład, w jaki sposób rejestrowane są informacje w logu Sysmon dla legalnego katalogu (oryginalnej ścieżki do pliku Windows Defender):

oraz fikcyjnej (skopiowane pliki wraz z malware):

Podsumowanie

Powyższa metoda ataku udowadnia, że bez dokładnej analizy lub wykorzystania specjalistycznych narzędzi do wykrywania znaków Unicode analitycy mogą błędnie uznać podejrzany proces za bezpieczny, co utrudnia identyfikację zagrożenia.

Dzięki tej technice złośliwe oprogramowanie może unikać wykrycia, ponieważ wiele narzędzi analitycznych i skanerów bezpieczeństwa nieprawidłowo interpretuje zmodyfikowane ścieżki katalogów.

Powyższą technikę można wykryć oraz zabezpieczyć się przed nią poprzez:

- Wdrożenie ulepszonych reguły rejestrowania: skonfiguruj oprogramowanie Sysmon lub SIEM tak, aby identyfikowało i oznaczało ścieżki zawierające znaki odstępu Unicode.

- Wskaźniki wizualne: dostosuj przeglądarki dzienników do jawnego wyświetlania znaków Unicode, np. zamiast „Program Files” pokaż „Program[En Quad]Files”.

Ograniczenie uprawnień: zablokuj standardowym użytkownikom możliwość tworzenia folderów w krytycznych katalogach, takich jak „C:”.

The post Nowa technika ataku pozwalająca obejść EDR appeared first on Kapitan Hack.

![Oto najlepsza porodówka w Krakowie [Ranking]](https://krknews.pl/wp-content/uploads/2024/11/438170390_889470179651492_7714892317064089554_n.jpg)