Novos malwares usam falsas entrevistas de emprego para invadir o macOS

Um relatório de segurança do laboratório SentinelOne detalhou o funcionamento de uma nova família de malwares para o…

Um relatório de segurança do laboratório SentinelOne detalhou o funcionamento de uma nova família de malwares para o macOS chamada Ferret. Aparentemente fazendo parte de uma campanha denominada “Contagious Interview”, atribuída à Coreia do Norte, essas ameaças enganam vítimas como desenvolvedores e candidatos a vagas de emprego — daí o nome bastante sugestivo.

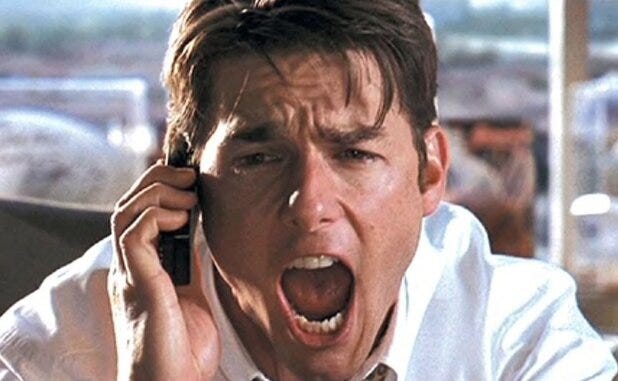

O modus operandi desses malwares costuma ser o seguinte: as vítimas são requisitadas a se comunicar com um suposto entrevistador por meio de um link que supostamente as levaria a uma chamada de vídeo. No entanto, o link lança uma mensagem de erro com uma solicitação para instalar ou atualizar algum software relacionado à câmera — o qual possibilitaria a chamada.

Quando o software malicioso é instalado no dispositivo, ele executa o script shell ffmpeg.sh para criar diretórios ocultos, copiar arquivos maliciosos e instalar agentes de persistência no computador. Um desses agentes, que imita serviços genuínos do macOS, permite tanto a inicialização do malware junto ao sistema quanto a execução contínua em segundo plano.

Quando estão em pela execução, os malwares Ferret possibilitam a comunicação direta com os agentes maliciosos remotamente, permitindo a eles roubar credenciais como senhas, histórico de navegação e até mesmo obter permissão para acessar arquivos importantes. Esses dados, então, são enviados para os servidores remotos usando a API 1 do Dropbox.

Resolvido? Não por completo

Em circulação pelo menos desde o fim do ano passado, os malwares Ferret foram alvo recentemente de uma atualização do XProtect (mecanismo usado pela Apple para detectar e remover malwares no macOS), que consegue agora bloquear variantes poderosas como a FROSTYFERRET_UI, a FRIENDLYFERRET_SECD e a MULTI_FROSTYFERRET_CMDCODES.

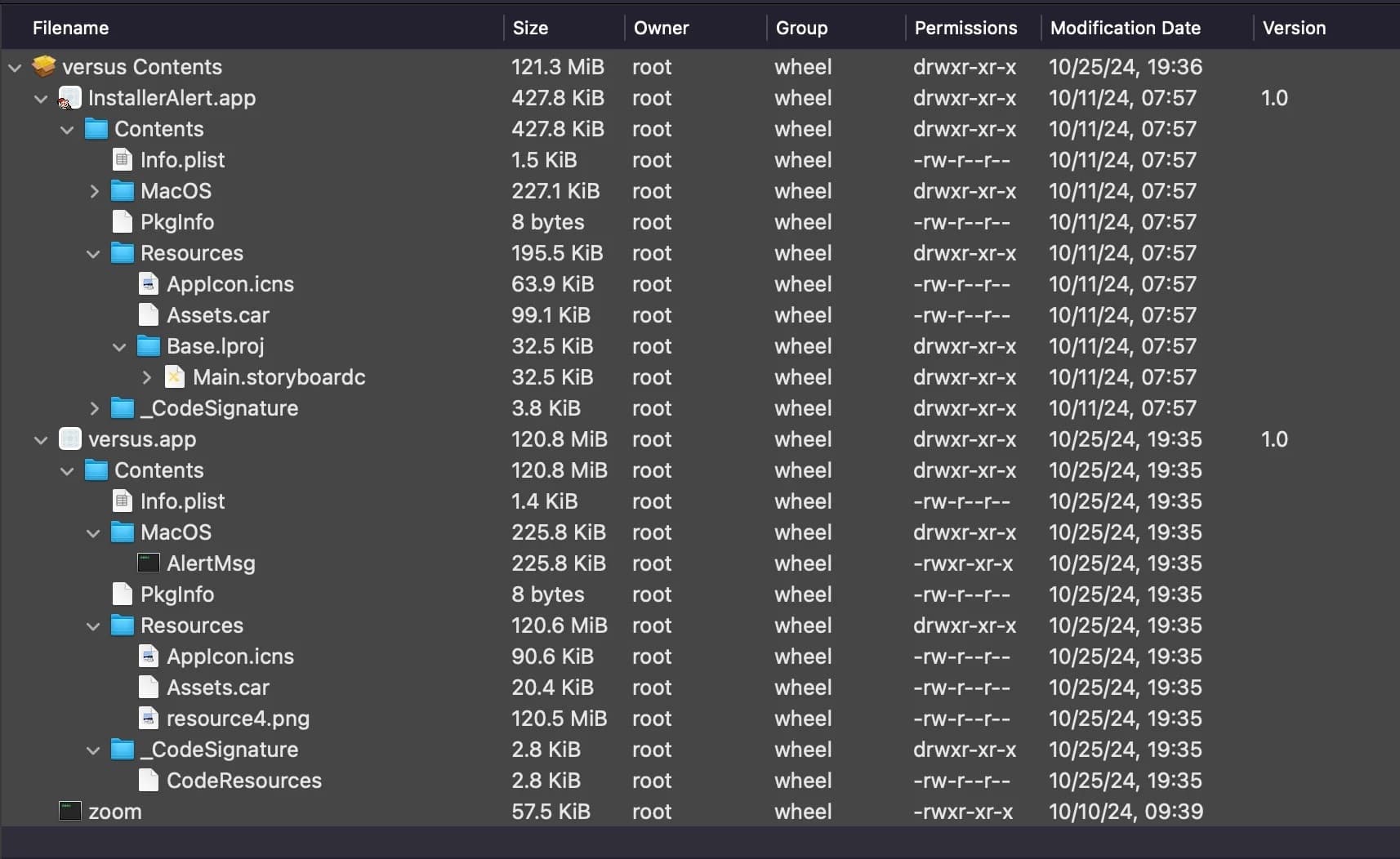

No entanto, os pesquisadores do laboratório descobriram a existência da variante FlexibleFerret, uma evolução do Ferret a qual ainda não consegue ser detectada pelo XProtect. Também distribuído por meio de engenharia social, ele é instalado como um pacote (.pkg) — tanto pelo método de entrevistas de emprego quanto por meio do GitHub (com alvo em desenvolvedores).

Esses pacotes (alguns deles, inclusive, assinados pela Apple) instalam uma série de arquivos maliciosos — entre eles, o postinstall.sh, o qual obtém privilégios elevados para copiar os arquivos maliciosos e instalar o agente de persistência na máquina. Tudo isso acompanhado de uma mensagem de erro para que os usuários acreditem que o programa não foi instalado.

Segundo os pesquisadores, a campanha está em atividade e em plena execução, por isso sempre é importante se atentar aos softwares que instalamos em nossas máquinas, bem como não executar qualquer script no Terminal, para evitar dores de cabeça.

via AppleInsider